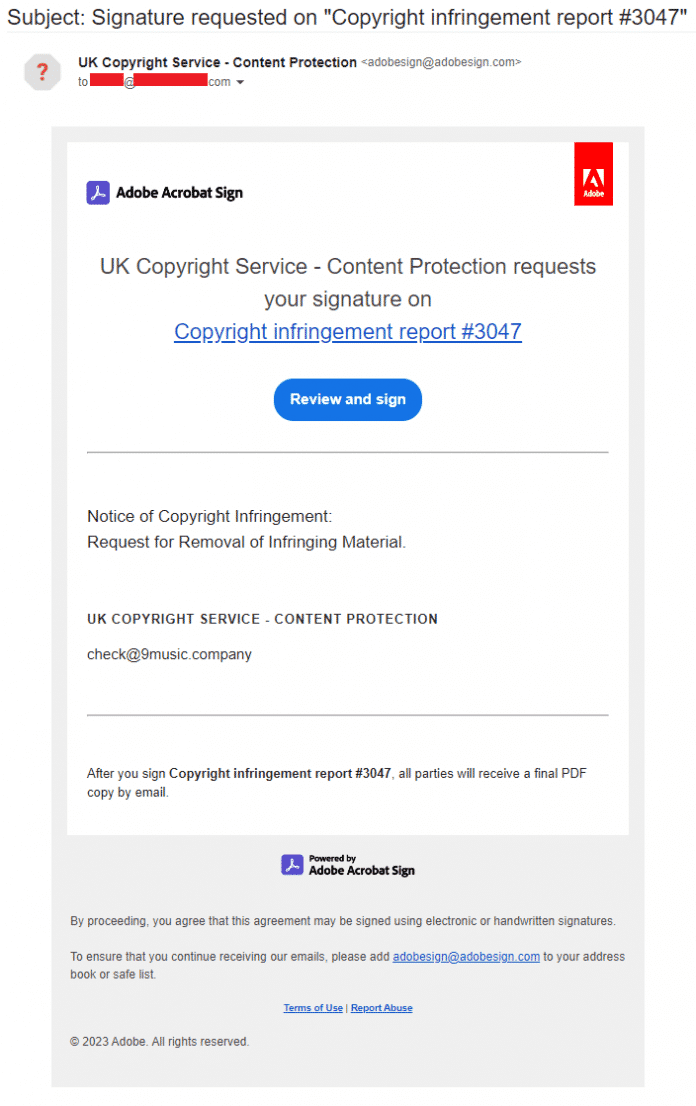

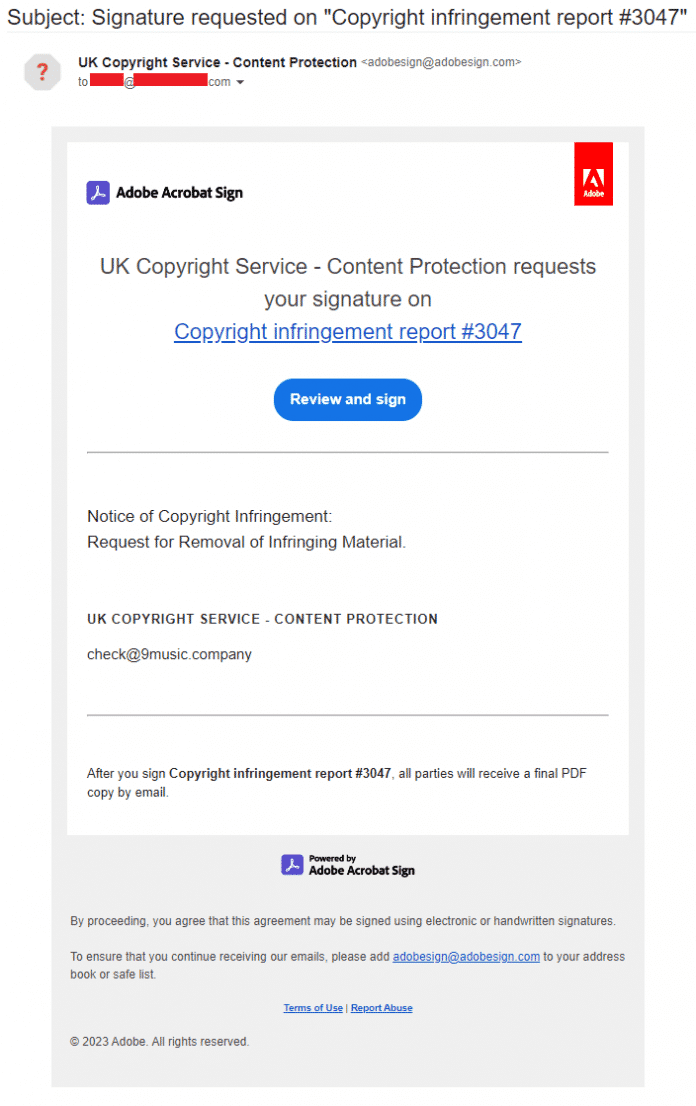

Si recibe un correo electrónico de Adobe solicitando una firma digital, no puede haber nada siniestro al respecto: las víctimas de una estafa de malware recién descubierta obviamente deberían pensarlo. Según lo informado por la empresa de antivirus Avast, los ciberdelincuentes han hecho un mal uso del servicio Adobe Sign Cloud para enviar correos electrónicos confiables a las víctimas. Sin embargo, en última instancia, los destinatarios terminan descargando malware.

Acrobat Sign es un servicio en la nube que permite a los usuarios registrados enviar solicitudes de firma de documentos a cualquier destinatario. Adobe Sign crea y envía un correo electrónico al destinatario que contiene un enlace al documento: PDF, documentos de Word, archivos HTML y más. Adobe proporciona la documentación directamente, la interpreta Avast en una publicación de blog Para una nueva puntada. Los remitentes también pueden incluir texto en el correo electrónico. Los ciberdelincuentes pueden comenzar fácilmente aquí.

Fraude de malware: Adobe como remitente

Los correos electrónicos que Avast pudo analizar provenían directamente de una dirección legítima de Adobe, [email protected], aunque se cambió el nombre para mostrar. El botón «Revisar y firmar» en el correo electrónico abre un enlace al almacenamiento en la nube de Adobe eu1.documents.adobe.com/public/. Es una dirección formal e inequívoca. El documento subido por los ciberdelincuentes contenía otro enlace que daba acceso a las víctimas al contenido que debían firmar.

Ahora, hacer clic en el enlace redirigirá a las víctimas a otro sitio web con un captcha falso codificado. Sin embargo, si se ingresa y envía la cadena de caracteres correcta, el sitio devolverá un archivo ZIP que contiene una variante del troyano Redline. A sus programadores les gusta usarlo para robar contraseñas, billeteras criptográficas y más.

En este ejemplo particular, los atacantes eligieron específicamente a la víctima. Era el propietario de un canal de YouTube con cientos de miles de suscriptores, por lo que la historia creada en el correo electrónico de malware encajaba perfectamente con la víctima. Según Avast, el destinatario encontró el correo electrónico un poco «sospechoso» y, por lo tanto, no hizo clic en el enlace. Los atacantes hicieron otro intento, que comenzó con otro servicio de firmas, pero finalmente intentaron nuevamente atraer a la víctima con un código malicioso a través de Adobe Sign.

La estafa de malware abusa del servicio Sign Cloud de Adobe. En última instancia, aloja documentos con archivos adjuntos maliciosos y envía correos electrónicos creíbles en nombre de los atacantes.

(Imagen: Avast/Blog)

Hacer trampa es traicionero. Muchos productos de seguridad clasifican los correos electrónicos y los dominios de Adobe como de confianza. Los destinatarios de dichos correos electrónicos confían en la dirección oficial de Adobe más que en cualquier dirección elegante. Los atacantes inflaron el malware en el archivo zip a más de 400 megabytes; Son básicamente cero relleno. La idea es que muchos detectores de virus limiten los escaneos a una parte del archivo o se comporten de manera diferente con archivos grandes. Este es otro intento, aunque torpe, de evitar la detección.

Avast ve el ataque observado como una nueva técnica para apuntar a víctimas potenciales. Aunque los investigadores solo han observado este ataque, creen que pronto se convertirá en una estafa popular. Pasa por alto algunos filtros de malware y llega a más víctimas potenciales, lo que lo hace atractivo.

Los correos electrónicos creíbles son un vehículo común utilizado por los ciberdelincuentes para plantar malware en víctimas potenciales. Por ejemplo, el troyano Emotet recientemente devuelto utiliza archivos de OneNote como archivos adjuntos de correo electrónico para engañar a los destinatarios para que ejecuten malware.

(DMK)

«Amante de los viajes extremos. Fanático del tocino. Alborotador. Introvertido. Apasionado fanático de la música».